Informe de INTECO sobre seguridad TIC

Los puntos que más nos han llamado la atención son:

Factores de impulso (página 7):

"La legislación constituye un poderoso instrumento para configurar la demanda y suplir, por la vía de la obligación legal, la falta de sensibilización y/o el desconocimiento de los usuarios."

Es un poco triste que la concienciación de los usuarios deba ser "impuesta" a través de reales decretos, leyes y/o similares. Aunque creemos que en lugar de usuarios deberían referirse a las organizaciones, que son las que directamente tienen contacto con los usuarios. Desde el punto de vista de usuarios finales (domésticos) poco o nada pueden/deben hacer a través de medidas legislativas (¿se "obligará" por RD que todo el mundo tenga un antivirus y/o un firewall?).

Demanda de seguridad TIC en grandes empresas (página 8):

"El concepto clave en la demanda de seguridad TIC en las grandes empresas es el de continuidad del negocio."

Es algo que se conocía o se intuía pero nos parece perfecto que salga de una manera u otra "oficializado" en este informe.

A lo largo del informe se detallan estos puntos clave y algunos otros más. Desde aquí recomendamos su lectura.

CITA DEL DIA: "La seguridad no es más que un aceptable nivel de inseguridad"

Predicar con el ejemplo....

Haces unos meses, el BSI (British Standard Institute) nos invitaba a la presentación de la versión en castellano de su nueva norma, la BS25999, en la cual participaba Telvent como ponente.

Allí Telvent nos explicó como era su plan de continuidad, un plan perfectamente probado y “a prueba de bombas”, nos hablaron de la importancia capital que le dieron los directivos a su creación, no nos extraña, ya que se ha calculado que una hora de inactividad de Telvent equivale a mucho dinero, puesto que dan servicio de hosting a empresas en las que la inactividad se mide en millones de euros.

Recordando lo que nos expusieron en la mencionada jornada, y dado el suceso que ahora nos ocupa, nos hace plantearnos diferentes cuestiones:

- ¿Estaba realmente probado el PCN?

- ¿Qué eslabón falló?

- ¿Sabía la gente que debía hacer en esas circunstancias?

- ¿?

Y una cosa más, que para nosotros merece un punto para ella sola. ¿Qué importancia tiene la certificación obtenida por Telvent ? ¿Son las certificaciones una diferenciación en el mercado más de cara a la galería que a la producción? ¿Qué tipo de pruebas se hacen para certificar un PCN?

No vamos a decir nada nuevo con esto, pero estamos hartos de ver PCN muy buenos, casi rozando la perfección, si es que existe, pero que… NO ESTÁN PROBADOS, y eso, les quita todo el valor.

CITA DEL DIA : "Si te sientes seguro, es que no has entendido nada"

¿ Autocontrol del usuario ?

Como todos sabéis existen infinidad de acciones y mecanismos para concienciar y/o educar ;-) a los usuarios en esto de la seguridad de la información. En esta entrada me gustaría plantearos el siguiente tema: ¿creéis que los usuarios por propia iniciativa llegarían a adoptar buenas prácticas (autoregulación) si tuvieran periódicamente información detallada acerca de su actividad?. Para nada me refiero a indicadores de desempeño y/o similares (esto es otra guerra) sino de su interacción pura y dura con los sistemas de información. No hace falta decirlo pero el target de esta propuesta son aquellos usuarios, que se caracterizan, de alguna manera, por un uso "avanzado e intensivo" de las herramientas de trabajo.

A modo de caso práctico os expongo un posible método:

En lugar de dedicar tiempo y recursos a revisar, monitorizar, etc. determinados parámetros de la actividad de los usuarios, consideramos que esta supervisión podría ser transferida al propio usuario a modo de autocontrol y autoregulación cuando sea necesario. Para ello nos planteamos la posibilidad de elaborar mensualmente unos informes de actividad personalizados para ser distribuidos a todos y cada uno de los usuarios. Obviamente se trata de un informe de carácter confidencial que únicamente es conocido por el usuario en cuestión. El informe podría contener, a modo de ejemplo, algunos de los siguientes indicadores:

- Uso de internet (tiempo en horas, volumen de tráfico, total páginas accedidas, total páginas bloqueadas filtro contenidos, etc.)

- Acceso lógico (total accesos, número bloqueos acceso no autorizado, cambio password voluntario/caducidad, etc.)

- Uso correo electrónico (cantidad correos recibidos, enviados, volumen de datos, etc.)

- Incidencias (virus, malware, etc.)

Con objeto de que el usuario sea consciente de su situación estos indicadores deberían compararse con algún valor objetivo o de referencia. Dado que difícilmente se pueden establecer valores objetivos de, por ejemplo, cantidad de correos, accesos a la red/aplicación, etc. entendemos que junto al valor en cuestión podría figurar el valor medio del conjunto de usuarios. De esta forma, el usuario, comparándose con la mencionada media de la organización, podría comprobar si está alineado o no con los niveles de uso "habituales", que no aceptables!.

Sobre el papel todo funciona y parece idílico pero dado que el comportamiento humano es imprevisible ¿podemos tener la certeza de que el usuario llegue a captar el mensaje y actúe en consecuencia? En ocasiones, si se percibe que se deposita toda la confianza en uno mismo se actúa de forma muy distinta a como se haría en caso de estar permanentemente "vigilado" (que no es el caso!). No obstante, también puede convertirse en una malinterpretación de la finalidad básica y convertirse en un "todo vale".

También existen otros inconvenientes añadidos como ¿qué pasa si la media colectiva es ya de por si elevada o fuera de valores aceptables? Aún así, habría que tener muy claro cuales son los valores aceptables de algunos de los indicadores ...... por ejemplo, ¿alguien se atreve a exponer cuantas horas de navegación mensuales son permisibles? ¿2 h? ¿10 h? ¿50 h? ¿depende? Otro caso, ¿Cuantas veces al mes sería razonable que un usuario se equivocara en sus credenciales y se le bloqueara la cuenta? ¿0? ¿2? ¿5? Señalar que hay algunos indicadores que de ninguna forma están vinculados a un mal uso o similar, son simplemente informativos.

Para finalizar, tampoco es objeto de esta entrada la más que trillada disquisición acerca de los recursos de la empresa y su uso por los trabajadores.

CITA DEL DIA: "Si el estado de seguridad absoluta existiese no harían falta las copias de seguridad"

Bloqueo según la LOPD ................

Artículo 98. Identificación y autenticación.

El responsable del fichero o tratamiento establecerá un mecanismo que limite la posibilidad de intentar reiteradamente el acceso no autorizado al sistema de información.

Por otro lado, según las definiciones (artículo 5) del RD 1720/2007 se considera sistema de información el conjunto de ficheros, tratamientos, programas, soportes y en su caso, equipos empleados para el tratamiento de datos de carácter personal.

Pues bien, esta medida que para todo profesional que más o menos se dedica a esto lo tiene más que claro, creo que requiere de ciertas consideraciones a la hora de cumplir con ella.

Primero de todo hago una pregunta al aire: ¿Cuál es el objetivo básico y primordial que pretende conseguir el legislador? Obviamente, limitar o restringir la posibilidad de accesos no autorizados, pero ........... ahora viene lo interesante: ¿Qué mecanismo considerará válido el legislador?

En este asunto se puede adoptar una solución fácil, digamos de compromiso, o por el contrario, uno se puede complicar la vida de forma notable. A modo de ejemplo os expongo algunas de las cuestiones que me he planteado a la hora de adoptar una solución:

Si hay control de acceso a distintos niveles (equipo, plataforma, aplicación, etc.), ¿cuál es el más indicado para habilitar el control del limite de accesos? ¿en el de equipo? ¿en todos?

¿Se considera válido, por ejemplo, el simple cierre de la aplicación (acceso a datos) o por el contrario debe forzarse el bloqueo de la cuenta del usuario?

En el supuesto de intentos de accesos reiterados en que tanto la cuenta del usuario como el password no son válidos, ¿qué cuenta se debería bloquear? ¿debería bloquearse el equipo entonces?

En el caso de poder bloquear una cuenta o equipo, ¿cómo sería el bloqueo? ¿temporal? ¿cuánto tiempo? ¿5 min.? ¿30 min.? ¿indefinida hasta la intervención del administrador?

Y una vez claro cómo y qué bloquear, ¿cómo se desbloquea? ¿incidencia a soporte usuarios? ¿sistemas de autoservicio (robustos y fiables) que el propio usuario puede desbloquear (preguntas clave)?

Si tuviéramos medidas de control de acceso biométrico (por ejemplo portátiles), ¿que haríamos? ¿bloquear el equipo por completo? Este es un caso especial, puesto que mi criterio es que un ordenador portátil pertenece a un usuario en concreto, por lo que a priori, no encaja que alguien no autorizado intente acceder al mismo.

Otros factores que deben ser considerados también:

Evaluar el impacto que tendrían estas medidas en soporte a usuarios: volumen de incidencias, dimensionamiento equipos, coste, ....

Considerar la posibilidad del bloqueo premeditado por terceros. “Típicas” gracias o bromas entre compañeros y/o otros motivos que no son de carácter lúdico-festivo, es decir, con perdón “mala leche”.

Lo dicho, algo muy fácil de definir pero que su puesta en práctica no es tan trivial como parece. Lamentablemente, en no todos los sitios se dispone de un sistema SSO (Single Sign On), de esta forma la solución a adoptar sería mucho más fácil, rápida y sencilla.

CITA DEL DIA: "Si la seguridad plena no existe, ¿qué hacemos aquí?"

De la candidez a la segurcracia

-cracia.

(Del gr. -κρατία, de la raíz de κράτος, fuerza).

1. elem. compos. Indica dominio o poder. Bancocracia, fisiocracia

Partiendo de la definición anterior, en primer lugar, definimos “segurcracia” como un modelo de gestión en el que, por encima del resto, predominan y prevalecen los aspectos básicos de la seguridad de la información en sus tres vertientes: disponibilidad, integridad y confidencialidad.

De todos es sabido que la seguridad de la información ha ido evolucionado de forma constante desde tiempo atrás. Para nada vamos a exponer ni descubrir está evolución, sirva únicamente para contextualizar esta reflexión.

Las medidas, que tiempo atrás se aplicaban a lo que hoy en día equivaldrían al concepto de seguridad de la información, se limitaban prácticamente a controlar de forma severa el acceso a una enorme sala en la que se ubicaba un cacharro inmenso repleto de bombillas y cables. A medida que todo evolucionaba, las necesidades, las prestaciones, la accesibilidad, el mercado, etc., el ámbito de la seguridad de la información fue ampliándose a lo que en día de hoy conocemos.

En la actualidad, en concreto allí donde preocupan estas cuestiones, la “lucha” se centra en alcanzar el máximo equilibrio entre seguridad y operatividad, esto se traduce en que la seguridad no condiciona en gran medida la solución de todo proceso, funcionalidad, operativa, etc. En algunos lugares, los CIO’s, CISO’s o como queramos llamarles (si con suerte existe esta figura), viven en un estado de casi aislamiento con poca o nula participación en la definición de soluciones. Básicamente se constituye como una línea de trabajo vertical (muy centrada en temas técnicos) y no transversal a toda la organización.

Obviamente hay excepciones y en determinados casos la estrategia se basa en la seguridad (en una entidad financiera especialmente, PERO con diferencia está centrada únicamente en canales como internet, banca telefónica, etc.). En definitiva, desde una visión pragmática, aún queda mucho trayecto para que la seguridad tenga voz y voto en cualquier órgano de decisión, tanto en el día a día como en grandes foros estratégicos de la organización.

Pensar durante 2 minutos cuantas reuniones, para tratar temas de carácter funcional, operativo, etc., se realizan a diario en vuestros respectivos trabajos en las que por regla general también asista alguien que pueda aportar implicaciones en términos de seguridad de todo tipo (legales, técnicas, operativas, etc.). Haberlas haylas! pero, enfatizo, ¿es por norma general y para toda clase de cuestiones?

Desde aquí queremos proyectar nuestra reflexión sobre la relevancia de lo que vendría a ser la “segurcracia” (ver definición). A priori, suena algo muy rígido, duro, etc. pero en el fondo la idea es muy simple y consiste en transmitir que la seguridad se convierta en un factor (de importante peso dadas las repercusiones que puede tener) a considerar en toda decisión operativa, estratégica, funcional, etc. de cualquier ámbito de la organización.

Hoy en día, unicamente encontramos como aplicación práctica (con salvedades) lo que sería la aplicación de un sistema de gestión basado en la norma ISO 27001. No obstante, nuestra particular interpretación es que la organización debería regirse por completo bajo esta norma. Las normas restantes (sin ánimo de ofender) como la 9001 Calidad, la 14001 Ambiental, etc. quedarían supeditadas a ésta.

Para finalizar, ¿creéis que llegará el día en que realmente tengamos que adoptar un modelo “segurcrático”? Por un lado puede estar muy bien desde el punto de vista profesional ;-), pero por otro lado, también implica que todo irá a peor (ataques mejor elaborados, amenazas nisiquera imaginadas hoy en día, riesgos mayores, etc.).

CITA DEL DIA: "La seguridad únicamente existe en un estado de inconsciencia"

Chrome y su posición en el mercado

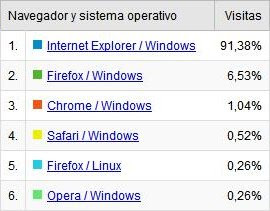

Está claro que los resultados no han sido para tirar cohetes ni mucho menos, pero lo interesantes sería saber el por qué de esa escasa porción de mercado.

Está claro que los resultados no han sido para tirar cohetes ni mucho menos, pero lo interesantes sería saber el por qué de esa escasa porción de mercado.¿Lo consideran un browser muy inseguro? ¿Demasiado nuevo? ¿No aporta nada? Si estoy bien con el mío, ¿por qué lo voy a cambiar? ¿Falta la versión para linux?

Seguiremos informando...

Spamos hasta arriba

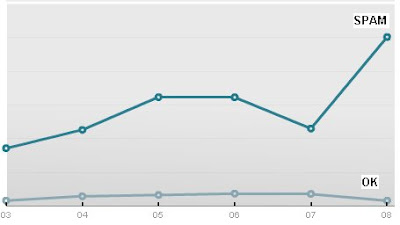

Perdonar por no poner las magnitudes pero creemos que son irrelevantes, solo deciros que estamos hablando de millones de correos recibidos. En cuanto al ratio de spam es el valor habitual, un 97% aproximadamente.

Tras descartar la posibilidad de un error en los datos del informe nos ha picado la curiosidad de por qué este aumento y aún más en estas fechas de supuesta tranquilidad. Buscando y rebuscando en los sitios favoritos (algunos desde ahora por la calidad de la información encontrada) y demás, parece definitivo que el motivo principal ha sido el notable crecimiento (20-25%) del número de máquinas comprometidas e integradas en las ya archiconocidas botnets.

La segunda parte de la película es intentar saber a que se debe el aumento de las máquinas afectadas, no obstante, este aspecto ya nos ocuparía algo más de tiempo y tampoco es el objeto de esta entrada. En los links relacionados se apuntan algunos de los motivos.

Para corroborar esta incómoda situación, hoy mismo nuestro proveedor de servicios gestionados de seguridad email (antispam para los amigos) nos ha enviado un comunicado que viene a decir que "sobre las 10:40h de hoy se ha producido un ataque masivo de spam generándose un volumen de peticiones SMTP muy por encima de lo habitual. Esta carga de tráfico ha provocado saturaciones intermitentes en los servidores de seguridad: el sistema está diseñado para suspender de forma automática el filtrado anti-spam cuando se superan determinados niveles de carga. Esto es así debido a que primamos la entrega de emails por encima del análisis anti-spam. A las 11:50h los niveles de carga de tráfico y de filtrado anti-spam se han normalizado.".

En parte también ha venido motivado por haber recibido, en mi caso personal, 2 correos de spam (venta de fantásticos relojes) cuando la media de los últimos 6 meses aproximadamente ha sido 0.

Esperaremos a final de mes para comprobar cual es la tendencia.

Seguiremos informando ..........

Más info al respecto en:

http://www.messagelabs.com/resources/mlireports (ver informe Agosto)

Otro "error" de Chrome ......

Personalmente no encuentro demasiada lógica a esta "funcionalidad". Desde mi punto de vista desvirtúa por completo los aspectos de secreto, confidencialidad, uso personal e intransferible, etc. asociados a las contraseñas de acceso.

Personalmente no encuentro demasiada lógica a esta "funcionalidad". Desde mi punto de vista desvirtúa por completo los aspectos de secreto, confidencialidad, uso personal e intransferible, etc. asociados a las contraseñas de acceso. Confío en que simplemente se trate de una "utilidad" de la versión beta que en la versión definitiva no figurará ........