y por otro:

Como está el patio ......

Firma tú que a mí me da la risa!!

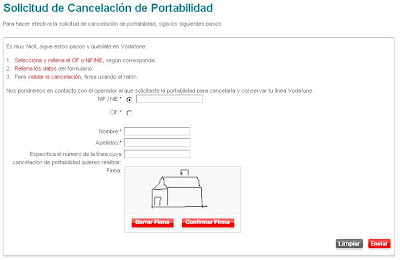

- "No hay problema, entremos en la página de Vodafone y lo anulamos, seguro que hay una pestaña, un número de teléfono, algo..."

Et voilà!!!

URL : http://www.vodafone.es/cancela/

URL : http://www.vodafone.es/cancela/ Que gran sorpresa, un formulario en el que tienes que firmar lo mejor que puedas con el ratón. Aparte de la dudosa legalidad que pueda amparar este funcionamiento, no me quiero imaginar la cantidad de firmas estrambóticas que pueden aparecer...

En lo referente a seguridad, espero que no haya algún gracioso, que después de comentarle mi portabilidad, y sabiendo mi DNI, algo no muy complicado, quiera cancelarme sucesivamente el cambio....

CITA DEL DÍA: "Me siento seguuroooooooooo!!!"

Asociación Profesional Española de Privacidad (APEP)

Muy brevemente os hago extensible que en linkedin.com se está gestando una asociación de profesionales relacionados con la privacidad de la información.

El correspondiente grupo lo podéis encontrar aquí (obviamente tenéis que estar registrados en esta red profesional).

Desde aquí animo a todos l@s interesad@s a que participéis en ella.

CITA DEL DÍA: "La unión hace la fuerza"

CONFIDENCIALIDAD EXTREMO A EXTREMO

Los productos de software destinados al tratamiento automatizado de datos personales deberán incluir en su descripción técnica el nivel de seguridad, básico, medio o alto, que permitan alcanzar de acuerdo con lo establecido en el título VIII de este reglamento.

Jazztel: Depuración o error?

Estaba ahora mismo consultando el estado de una gestión de un familiar con Jazztel (no está muy puesto en esto de la nube) y me ha sorprendido ver el siguiente “error”:

De repente me he remontado al pasado (flashback) y me han venido recuerdos de cuando me dejaba los dedos programando. Aún tengo grabado el típico error nº 13 correspondiente a “Tipos no coinciden” (al menos en VB). Qué tiempos aquellos....

Al momento he vuelto al mundo real y sinceramente tengo serias dudas acerca del significado de este mensaje. Lo curioso es que todo funciona correctamente y acabas accediendo al estado del pedido. Únicamente se solicitan 2 datos (NIF y teléfono) por lo que la complejidad no debe ser mucha.

De no ser un error (bastante simple), diría que tiene pinta de la típica ventana de depuración de código. Si es así, tengo algunos interrogantes:

- Existen como mínimo otras 12 ventanas de este tipo?

- Se trata de un entorno con datos reales?

- Hacen “experimentos” en este entorno?

- Qué control de calidad del código hay?

- Qué autorizaciones/validaciones de traspaso de código hay implantados?

- Se cumple con lo dispuesto en el artículo 94.4 del RD 1720/2007?

Ummmmm, creo que detrás de este inofensivo mensaje se esconden muchas preguntas.

Todo esto escrito desde el punto de vista más constructivo y a modo de simple anécdota.

CITA DEL DÍA: ”Para los pesimistas no existe el concepto de seguridad”

El "valor" de la información

Crisis en la construcción? Voy a acabar con ella!

- Tienda de telefonía : damos nuestros datos a la dependienta teniendo a otra persona a unos 20 cm realizando el alta de su teléfono

- Sucursal bancaria : ¿Quién respeta las distancias marcadas en el suelo? Por no hablar de lo próximas que están las mesas de atención.

- Gimnasio : Cuando nos damos de alta en un gimnasio, hay un degoteo incesante de socios que entran /salen, es muy difícil que nos lleven a una sala aparte a realizar todos los trámites.

- Concesionarios de vehículos : Estamos diciéndole al comercial cual es nuestra cuenta de ahorro, nuestro dni, etc... y tenemos a curiosos que miran el coche que está a nuestro lado.

Esto nos llevaría a redefinir el término espacio vital. Leyendo varios estudios podemos llegar a la conclusión que el espacio vital se tasa en una media de 1'5 metros alrededor nuestro, variando según la procedencia de la persona (los latinos nos gusta más el roce y la rebajamos ;-) ). ¿Es ésta distancia óptima cuando tratamos la seguridad de la información? Pues depende en que aspectos, lo que si podemos tener claro es que al menos es la mínima.

CITA DEL DIA: "Paquete rechazado, ¿amenaza resuelta?"

Acciones formativas INTECO, globales?

- Segunda edición del Máster Profesional en Tecnologías de Seguridad

- Curso de desarrollo avanzado de aplicaciones en C++

INTECO tendrá un doble objetivo: contribuir a la convergencia de España con Europa en la Sociedad de la Información y promover el desarrollo regional, enraizando en León un proyecto con vocación global.

CITA DEL DÍA: "Los datos son el escalón previo a la información"

Seguridad y nube

Uso de contraseñas según Sophos

Cisco Security: The Realm

En youtube podéis ver el primer capítulo.

Periódicamente irán sacando el resto de episodios (hasta 4).

Que los disfrutéis.

CITA DEL DÍA: "La seguridad es un iceberg y sólo controlamos la parte visible"

ESPARTANOS !!! AAAUUUU !!!!!!

Durante un periodo de tiempo bastante corto nos han sido sustraídas cinco de esas pequeñas "joyas" llamadas Black Berry. Como todos sabéis es totalmente imprescindible e indispensable disponer de uno de estos artefactos a menos que no te importe demasiado ser tildado de "paria social", lo mismo pasa si no estas en feisbuk y similares...... ;-)

A diferencia del enorme revuelo que se ocasionó con la BB de Obama, nuestro caso no se trata de un asunto de seguridad nacional pero obviamente es una incidencia de seguridad importante. Tras descubrir el "hecho delictivo" pusimos en marcha el correspondiente protocolo de actuación. En esencia consiste en:

- denunciar el robo

- contactar con nuestro proveedor de la infraestructura tecnológica para el borrado remoto del contenido de la BB (si todavía tiene la SIM)

- contactar con la operadora para el bloqueo del terminal (IMEI)

- registrar la incidencia como buenos cumplidores de la eleopede

- esperar a que aparezca sana y salva ;-)

Por casualidad, nuestra estimada operadora de telefonía móvil nos ha comentado que uno de los terminales está siendo utilizado. Por todos los medios hemos intentado que únicamente nos facilite el número de teléfono asociado al IMEI en cuestión. Según una reciente sentencia de la Audiencia Nacional, así como una resolución y un informe jurídico de la AEPD, el criterio aplicado es que el número de teléfono por sí solo NO constituye un dato de carácter personal. Acogiéndonos a esta interpretación, favorable a nuestros intereses, entendemos que no se estaría infringiendo la Ley.

Aún así, la operadora, evitaré nombrarla aunque creo que todas actúan igual, se cierra en banda y se niegan a facilitar datos a menos que exista un requerimiento judicial. No entraré a valorar si actúan bien o mal desde el punto de vista legal. Independientemente de ello, no concibo porqué, nada más comunicarles que bloqueen el terminal y constatando un uso fraudulento de éste, no actúan de “oficio” sin más.

Ni siquiera tienen la voluntad de enviar un SMS a su “cliente” advirtiendo de esta irregularidad. En definitiva, actúan como si la cosa no va con ellos y en lugar de colaborar únicamente ponen palos en las ruedas. En fin, la verdad es que estas cosas además de cabrearme me entristecen bastante.

Acudir a la justicia nos lo hemos planteado pero siendo sincero, dudo muy mucho de que la demanda que podamos interponer (basada en un IMEI, que es lo único que sabemos) sirva de mucho. Me temo que los juzgados, y nosotros, tenemos mejores cosas que hacer......

Para finalizar comentar que , habida cuenta de los avances tecnológicos, dentro de cuatro días tendremos en la palma de la mano más y mejores dispositivos con prestaciones equivalentes, salvo en el tamaño, a lo que hoy en día entendemos por un ordenador portátil (almacenamiento de información, accesibilidad a todo tipo de redes, ...). Esto obligará ineludiblemente a la necesidad de combatir de forma más proactiva, y desde aquellos entes que tienen los medios necesarios y la información adecuada, esta particular modalidad de "adquisición y disfrute de bienes".

Perdonar por desahogarme con esto pero hay cosas que no puedo evitar que me pongan a 300 .......

El de la foto no soy yo pero me parezco, en la actitud claro ..... :-)

CITA DEL DÍA: “La seguridad es idéntica a un tornillo sin fin”

¿Dónde está el límite?

El motivo de nuestro interés es, primero el tema, el cual todos sabéis es uno de nuestros favoritos, y por otra parte, el ámbito, el sanitario, en el que pasamos la mayor parte de nuestro tiempo.

Anécdotas de auditorías (I)

Relevo generacional

Desde una óptica eminentemente técnica, arrastrada históricamente, son conceptos perfectamente aplicables a la situación actual (quizás deberíamos plantearlos en otra dimensión “jerárquica” a modo de simples indicadores). El concepto de "seguridad de la información" que todos entendemos en la actualidad creo que implica otros atributos que la definen con mayor precisión. Personalmente creo que la famosa triada está más que superada a pesar de que de vez en cuando aparece en escena algún que otro “pequeño” desliz ...... (léase caídas de servicios, pérdida de información, etc.).

Por otro lado, durante estos últimos tiempos el tratamiento de la información, en su sentido más amplio, está siendo “regulado” a marchas forzadas. Todas estas normativas a cumplir, tanto nacionales como internacionales mediante estándares, leyes, etc., cubren en mayor o menor medida el respeto y observación de nuestros tres viejos conocidos. Partiendo de esta premisa, ¿qué sentido tiene seguir hablando de estos tres conceptos de forma concreta y específica? Algunos ejemplos en los que su consideración no me cuadra demasiado:

a) Si una empresa obtiene el certificado ISO27001, entiendo que de forma implícita está cumpliendo con estos tres puntos no? Por tanto, considero que un SGSI es una capa superior que engloba estos factores y no tiene ninguna lógica seguir haciendo referencia a estas tres características (a excepción de meros indicadores pero no como aspectos fundamentales del SGSI).

b) En plena época de la más que sobada “cloud computing” no me entra en la cabeza que la disponibilidad sea algo medible o valorable. Esta modalidad de “servicio” debe caracterizarse por una disponibilidad absoluta. El ejemplo que yo pondría es el Sol, la disponibilidad ha sido, es y será del 100% con toda garantía. Alguien se cuestiona este punto?

Por último dejaré para otra entrada cuales podrían ser los substitutos de nuestros queridos objetivos de la seguridad de la información. Creo que ya deben ir pensando en la jubilación .....

Todo esto viene motivado por este estupendo spot publicitario, de lo mejorcito que he visto en los últimos años.